(Todos los enlaces se abren en una nueva pestaña o ventana)

EN ESTA PESTAÑA HAY ENLACES

- webs de la UNED.

- webs de materiales académicos.

- Úitles y seguridad (al final).

TUTORÍAS DE OTROS CENTROS DE LA UNED, publicadas en abierto en la Cadena Campus:

Comentario de Texto

Duración: 15m 01s

Idioma: Español

Visitas: 1440

Palabras clave: Presentación 13-14, Acceso

Presento los objetivos y los recursos de la asignaturaUNED, Arte y Humanidades

Comentario de Texto, Curso de Acceso | A lo suyo. Una columna de Elvira Lindo | ccuesta@madridsur.uned.es

Autores:

Carlos Cuesta Coscoll?

Publicación:

Documentos relacionados

grabacion_93966.mp4 - Versión móvil del vídeo (válida para dispositivos móviles)La UNED lanza una plataforma ‘online’ con la colaboración del MIT

Noticia en El País-Sociedad: ver

unX

Relacionado: La Comunidad unX arranca con dos cursos gratuitos destinados a emprendedores iberoamericanos

Centro Asociado de Baleares - Jornadas Informativas sobre los Cursos de Acceso (en diferido)

Ver

Datos del vídeo:

Datos del vídeo:

Duración: 1h 30m

Idioma: Español

UNED, Institucionales y Otros, Evento

Plataforma AVIP | Plataforma AVIP, streaming, webconferencia, videoconferencia. | info@intecca.uned.es

Autores: INTECCA UNED

Publicación:

Documentos relacionados

20120829_CA_Baleares_Presentacion_Acceso.flv.mp4 - Versión móvil del vídeo (válida para dispositivos móviles)

20120829_CA_Baleares_Presentacion_Acceso.flv.mp3 - Archivo de audio de la grabació

20120829_CA_Baleares_Presentacion_Acceso.flv.mp4 - Versión móvil del vídeo (válida para dispositivos móviles)

20120829_CA_Baleares_Presentacion_Acceso.flv.mp3 - Archivo de audio de la grabació

UNED: convocatoria Erasmus 2012-2013 ver (El plazo terminó el 9 de marzo de 2012)

El Gobierno aprueba el carácter oficial de 15 títulos de Grado, 125 de Máster y 30 de Doctorado Leer +

> Noticias universitarias, en la web oficial de la CRUE: ver

> Blog del Rector de la UNED: ver

CANAL UNED-CEMAV:

Programas radiofónicos.

Lengua Castellana:

FICHAS

TÉCNICAS

ESPACIO:

Acceso

TITULO:

El Verbo: tiempos verbales

SINOPSIS:

El verbo es la parte de la oración o categoría léxica que expresa

existencia, acción, consecuencia o estado del sujeto. En la inmensa

mayoría de lenguas del mundo el verbo es la clase de palabra más

compleja en el sentido que puede reflejar muchas más categorías

gramaticales que otras palabras. La categoría verbal de tiempo

gramatical asume diferentes formas y valores.

FECHA

DE EMISIÓN: 19/01/2013

PARTICIPANTES:

Mª Luz Gutiérrez Araus, catedrática de Lengua Española (UNED).

____________________________________________________________________

ESPACIO:

Acceso

TITULO:

Modos verbales

SINOPSIS:

El ser humano se comunica a través del lenguaje, en la mayoría de

los países del mundo el verbo es la categoría gramatical más

compleja, en el programa se habla de los Modos de un verbo los cuales

indican la manera en que la acción es expresada por quien habla.

FECHA

DE EMISIÓN: 09/02/2013

PARTICIPANTES:

Mª Luz Gutiérrez Araus, catedrática de Lengua Española (UNED).

Conoce AVIP: Sesión divulgativa para estudiantes UNED

Emitida en directo en CADENA CAMPUS el jueves 10 de mayo de 2012

Página oficial de la UNED:

Página oficial de la UNED:http://www.uned.es

UNED. Centro Asociado de Barbastro (enlaces de máxima utilidad):

UNED. Centro Asociado de Barbastro (enlaces de máxima utilidad):

Pruebas Presenciales:

Horarios de los exámenes (curso actual)

Descarga de enunciados (exámenes de años anteriores)

INTECCA:

INTECCA:INTECCA (Innovación y Desarrollo Tecnológico de los Centros Asociados)

diseña y desarrolla una Plataforma de Telecomunicación para los Centros y Aulas de la UNED que, conformando una Red Nacional de Servicios de Formación, Información y Comunicación, constituye una herramienta docente de adaptación al Espacio Europeo de Educación Superior (EEES).

Dicha Plataforma da soporte a las actividades docentes desarrolladas en

los Campus de la UNED y permite su seguimiento a través de la Red en

directo y diferido. INTECCA presta formación y soporte técnico a los

usuarios de la Plataforma AVIP.

diseña y desarrolla una Plataforma de Telecomunicación para los Centros y Aulas de la UNED que, conformando una Red Nacional de Servicios de Formación, Información y Comunicación, constituye una herramienta docente de adaptación al Espacio Europeo de Educación Superior (EEES).

Dicha Plataforma da soporte a las actividades docentes desarrolladas en

los Campus de la UNED y permite su seguimiento a través de la Red en

directo y diferido. INTECCA presta formación y soporte técnico a los

usuarios de la Plataforma AVIP. http://www.intecca.uned.es

WEBS DE APOYO al estudio de:

WEBS DE APOYO al estudio de:(se abren en nueva pestaña o ventana)

CAD: Lengua Castellana. UNED Lanzarote. Tutor: Zebensui Rodríguez

CAD: Lengua Castellana. UNED Lanzarote. Tutor: Zebensui Rodríguez Lengua Inglesa:

Gramatica inglesa gratis, ejercicios de ingles gratuitos

Gramatica inglesa gratis, ejercicios de ingles gratuitos

Agenda web

Agenda webENGLISH EXERCISES. Hundreds of free exercises to learn English online: grammar exercises, verbs exercises,songs, vocabulary activities, listening, reading, videos. Phonetics, movies, grammar worksheets, flashcards, dictionary, learning...

Matemáticas Aplicadas a las CC. SS.:

Curso de Acceso: Matemáticas Básicas (Curso 2011/12) - Recursos Audiovisuales del Centro Asociado de la UNED de Sevilla

Curso de Acceso: Matemáticas Básicas (Curso 2011/12) - Recursos Audiovisuales del Centro Asociado de la UNED de Sevilla Ejercicios de Matemáticas Aplicadas a las Ciencias Sociales

Ejercicios de Matemáticas Aplicadas a las Ciencias SocialesMª Ángeles García Aldunate, C. A. Tudela

ver (acceso por Cadena Campus).

CADENA CAMPUS (INTECCA) EN DIFERIDO Webconferencias de profesores y tutores de la UNED

CADENA CAMPUS (INTECCA) EN DIFERIDO Webconferencias de profesores y tutores de la UNED

ENLACES ÚTILES y de SEGURIDAD

Aquí publicaremos, en la medida de lo posible, los avisos importantes que aparezcan en webs tecnológicas, en la de Guardia Civil o la de INTECO.

Siempre es recomendable acceder a estas webs para mejorar la seguridad informática de nuestrso dispositivos elecrónicos (Ordenador de sobremesa, Ordenador portátil y similares, Smartphone, Tablet, etc.), que deben tener ineludiblemente actualizados los programas de seguridad (antivirus, antiespías, anti root-kit, protección del correo-e, protección de identidad, link scanner, etc.), así como los navegadores y los programas Java, Adobe Flash Player, Adobe Acrobat Reader: lo mejor es activar la opción de 'Actualización automática' en todos,

Además, se debe extremar el cuidado en las contraseñas: deben contener al menos 8 dígitos (letras mayúsculas y minúsculas, números, signos).

Aviso urgente sobre seguridad informática publicado por InfoSpyware blog:

[08-05-2012]

Siempre es recomendable acceder a estas webs para mejorar la seguridad informática de nuestrso dispositivos elecrónicos (Ordenador de sobremesa, Ordenador portátil y similares, Smartphone, Tablet, etc.), que deben tener ineludiblemente actualizados los programas de seguridad (antivirus, antiespías, anti root-kit, protección del correo-e, protección de identidad, link scanner, etc.), así como los navegadores y los programas Java, Adobe Flash Player, Adobe Acrobat Reader: lo mejor es activar la opción de 'Actualización automática' en todos,

Además, se debe extremar el cuidado en las contraseñas: deben contener al menos 8 dígitos (letras mayúsculas y minúsculas, números, signos).

Aviso urgente sobre seguridad informática publicado por InfoSpyware blog:

[08-05-2012]

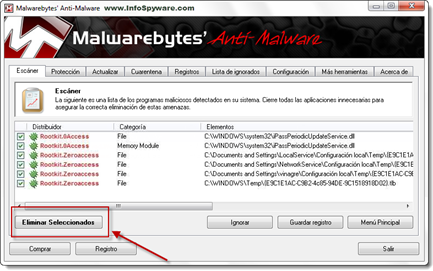

Rootkit ZeroAccess: (Sirefef) redirecciona a Mediashifting / Abnow.

En el anterior enlace se accede al artículo completo, cuya lectura completa recomendamos. Extractamos algunos párrafos para comprender las amenzas que suponen los 'rootkits', que incluso son invisibles para los mejores antivirus, aunque estén actulizados:

El rootkit ZeroAccess (Sirefef) es una peligrosa

amenaza que ha estado circulando desde hace varios años, aunque es

durante los últimos meses que se ha comenzado a observar un crecimiento

en el número de infecciones provocadas por este ejemplar debido a la

evolución de sus nuevas variantes.

Básicamente, ZeroAccess es un sofisticado rootkit en modo kernel, similar en espíritu a la familia de de rootkits TDL.

Utiliza técnicas avanzadas para ocultar su presencia, es capaz de

funcionar tanto en versiones de Windows 32 y 64-bit desde un solo

instalador, contiene la funcionalidad agresiva de defensa propia y actúa

como una plataforma de descarga sofisticada para otros tipos de

malwares.

ZeroAccess remplaza algunos archivos críticos que son parte del sistema operativo y algunos propios de la estructura del kernel para hacerlo invisible tanto al sistema operativo como al software de seguridad Antivirus.

ZeroAccess remplaza algunos archivos críticos que son parte del sistema operativo y algunos propios de la estructura del kernel para hacerlo invisible tanto al sistema operativo como al software de seguridad Antivirus.

Métodos de propagación:Primero: (...) Se utilizan para infectar diferentes sitios webs legítimos (a menudo a

través de robo de credenciales FTP o de inyección de SQL) almacenando

una serie de scripts en php en estos, que harán que cuando visitemos el

sitio web comprometido con Blackhole, nuestro equipo pudiera resultar

automáticamente infectado por ZeroAccess sin que tengamos siquiera que

haber descargado ni ejecutado absolutamente nada, lo que se conoce como

técnica Drive-by-Download.

Ingeniería social:

El segundo vector principal de infección de ZeroAccess es a través de

una variedad de técnicas de ingeniería social. El objetivo siempre es

el de convencer al usuario a que ejecute un archivo ejecutable que no

deberían hacerlo. La tentación es generalmente en un programa o juego

pirata, un crack o keygen falso ofrecidos en sitios de descargas o

torrentes, diseñados específicamente para engañar a los incautos a

descargar y ejecutar estos.

Se han visto muestras de ZeroAccess disfrazadas de cracks o

generadores de llaves (Keygens) para un gran número de aplicaciones,

desde “Microsoft Office 2010″ hasta descargadores de pornografía o

juegos. Una vez que el usuario descarga y ejecuta el crack o parche

infectado, el ejecutable instala silenciosamente el rootkit ZeroAccess

sobrescribiendo en una unidad aleatoriamente.

ZeroAccess debe ser considerado una amenaza avanzada

y peligrosa que funcionara oculta en su equipo poniendo a este en manos

del atacante pudiendo descargar otros malwares, enviar spam, llevar a

cabo el fraude de clics, redireccionar sus búsquedas de Google a sus

sitios afiliados como Abnow. Desde @InfoSpyware hemos desarrollado una guía, paso a paso, con herramientas gratuitas (Yorkyt y Malwarebytes) para desinfectar su PC del rootkit ZeroAccess:

Avisos y consejos sobre seguridad informática publicados por InfoSpyware blog:

[25-04-2012]

Posted: 23 Apr 2012 12:57 PM PDT

WinLockLess

es una utilidad gratuita desarrollada por Hispasec (creadores de

VirusTotal) que protege el PC contra cualquier intento de instalación

por parte de virus, troyanos, scareware, malware y ransomwares como el

temible virus de la policía. WinLockLess evita que los programas

modifiquen determinadas claves del Registro de Windows para que se

inicien automáticamente. Al denegarle [...]Leer el contenido completo en: http://InfoSpyware.com o haciendo clic en el título de la noticia.

Posted: 23 Apr 2012 05:34 PM PDT

PoliFix

es una herramienta gratuita desarrollada por @InfoSpyware para elimina

el virus de la policía, también conocido como ransomware de la policía.

Si te han aparecido avisos con el logo de la policía y una invitación a

pagar una cantidad de dinero, PoliFix es lo que necesitas. “Su

dirección IP ha sido registrada en las [...]Leer el contenido completo en: http://InfoSpyware.com o haciendo clic en el título de la noticia.

(Actualización de la noticia publicada hace unos meses):

Posted: 23 Apr 2012 08:01 AM PDT

Es muy probable que ya hayas oído hablar alguna vez del troyano DNSChanger. Esta amenaza fue descubierta en 2007, y desde entonces ha infectado a millones de ordenadores en todo el mundo. Su peligro estribaba en que una vez afectaba al ordenador redirigía al usuario a páginas maliciosas sin que él lo supiera. El pasado noviembre, el FBI desmanteló la red del troyano, pero eso no significa que los problemas con esta amenaza hayan acabado. Y es que el cuando el FBI eche abajo los servidores maliciosos, un hecho previsto para el día nueve de julio, cientos de miles de usuarios podrían quedarse sin conexión a Internet.

El problema es el siguiente. Cuando el usuario era infectado por el troyano lo que hacía el programa malicioso era cambiar las direcciones DNS del equipo para redirigir el tráfico en la web a través de los servidores maliciosos. De este modo, los cibercriminales podrían lanzar páginas maliciosas en el navegador del usuario, vender información personal del usuario o incluso cambiar los resultados de búsqueda para obtener dinero a cambio de la publicidad que se hacía de los sitios que colaboraban con los delincuentes. De este modo, la conexión de los ordenadores infectados dependía de los servidores de los hackers. Después de que el FBI desmantelara la red, se decidió mantener los servidores funcionales para evitar que los equipos se quedaran sin Internet. Pero el gasto de dinero y recursos que esto supone ha hecho que el FBI marque una fecha para echar abajo los servidores: el 9 de julio.

Y parece que esta será la definitiva, ya que antes se había fijado el ocho de marzo como fecha para acabar con los servidores. El hecho de que todavía exista una gran cantidad de ordenadores hizo que el FBI replanteara la orden y prorrogara el mantenimiento de los servidores otros cuatro meses más. El problema con este troyano reside en que no basta con limpiar el archivo malicioso a través del antivirus. También es necesario restaurar las direcciones DNS que habían quedado vinculadas a los servidores maliciosos. Para ello, existen varias herramientas que son capaces de restaurar el funcionamiento normal de Internet. En otro artículo ya te contábamos cómo determinar si tu ordenador está infectado y cómo restaurar las direcciones legítimas.

También hay que destacar que se ha habilitado una página muy completa llamada DNSChanger Working Group que ofrece acceso a diversas herramientas tanto para la detección como para el arreglo de Internet, así como información sobre el funcionamiento de este popular troyano y las últimas noticias. Los últimos datos que manejan los responsables de este sitio avisan de que la situación está lejos de solucionarse. Y es que sitúan en más de 350.000 el número de ordenadores que todavía siguen infectados por el programa. De no limpiar su ordenador durante los siguientes meses, el 9 de julio se quedarían sin posibilidad de conectarse a Internet. Estamos ante uno de esos raros casos en que un troyano da más que hablar cuando ha sido desmantelado que cuando estaba en pleno funcionamiento.

Leer noticia completa en DNSChanger, miles de usuarios se quedarán sin Internet en julio

__________________________________________________________________________________

AVISOS sobre seguridad en internet:

[febrero 2012]

El FBI podría dejar sin Internet a millones de personas #DNSChanger - Foro de InfoSpyware

(Los consejos de seguridad que aparecen en este enlace se pueden leer al final de esta página)

CONSEJOS DE SEGURIDAD PARA EVITAR PROBLEMAS AL NAVEGAR POR LA RED, tanto para nuestro/s equipo/s como para los de los demás.

Algunos son sencillos (1, 7, 10, 11), pero otros son más complejos (2, 3, 4, 5, 6, 8, 9) que requieren ciertos conocimientos.

Todas estas medidas de seguridad se deben realizar periódicamente aunque no haya una alerta como esta de febrero-marzo de 2012.

Además, visite los dos enlaces del final.

(extraído de la web InfoSpyware.com):

El malware DNSChanger

es un viejo conocido por nosotros del cual venimos también hablando

hace mucho tiempo y manteniendolos informados sobre sus ultimas

variantes como las mas conocidas: Zlob, TDSS, Wareout, Alureon, TidServ,

TDL4...

Para las cuales tenemos una serie de recomendaciones para proteger, detectar y eliminar el troyano DNSChanger.

Cita:

1. Cambie inmediatamente la contraseña actual de su router, por algo más complejo. Asegúrese de que la misma sea larga y que contenga una serie de letras, números y otros caracteres aceptados (y por supuesto, no olvide dicha contraseña).

2. Si es posible, configure su router para permitir el acceso administrativo a usuarios específicos. Esto evitará que las máquinas infectadas lleguen a su router. En algunos casos, puede combinar esto con el acceso permitido desde una determinada tarjeta de red (dirección MAC).

3. Actualice el firmware de su router a la última versión existente, para asegurarse de solucionar cualquier problema de seguridad. La página del fabricante de su equipo debe tener información sobre esto, o de lo contrario consulte con su vendedor.

4. Si es posible, cambie el puerto que se utiliza para ingresar a la interface de gestión, por otro diferente.

5. Si el router lo permite, configure la opción que envía a una dirección de correo especificada por usted, cualquier cambio que se realice en la configuración del dispositivo.

6. Cambie el nombre de la cuenta de administrador en el router, o mejor aún, desactívela o elimínela, y cree una nueva con nombre de usuario y contraseña.

7. Instale o configure alguna Suite de Seguridad (o arme la suya propia) que contenga aparte del Antimalwares, un Firewall y filtro que le permita filtrar direcciones de acceso a sitios web maliciosos y páginas que proporcionan falsos códecs.

8. Desactive UPnP en su router, porque no es un protocolo seguro. Escriba upnp + exploit + router en un buscador como Google para encontrar cientos de páginas con información con exploits y descripciones de ataques a routers mediante UPnP.

9. Bloquee el acceso a estas direcciones IP: 85.255.116.164 / 85.255.112.81

10. Mantenga sus equipos actualizados con las últimas actualizaciones (Windows y todas las aplicaciones que más utilice). La mayoría de los malwares mencionados, utilizan vulnerabilidades conocidas y ya corregidas para infectar su sistema. Por supuesto, también su Antivirus y programas de seguridad.

11. Obtenga códecs de vídeo legítimos, nunca acepte instalar códecs de enlaces que aparecen cuando intenta ver un supuesto vídeo. Informe de esto a todos quienes utilicen sus equipos. El siguiente sitio puede brindarle todos los códecs necesarios, y es confiable: Free-Codecs.com.

Adicionalmente:

.Compruebe si su equipo esta infectado: “DNS Changer Working Group (DCWG)”

Les recuerdo que si su equipo se encuentra infectado por esté o cualquier otro tipo de malware y necesita ayuda para su limpieza, puede registrase y plantear su caso gratuitamente en nuestro Foro de Ayuda.

Guía para eliminar DNSChanger - Redirecciones en las búsquedas de Internet

Fuente: InfoSpyware.com

Cómo saber si tu ordenador está infectado por DNSchanger

Posted: 23 Feb 2012 12:49 AM PST

DNS Changer es un troyano peligroso que ayudó a formar una gran red zombie o botnet (ordenadores controlados de manera remota por un servidor sin que el usuario sea consciente) de más de cuatro millones de ordenadores y que fue desmantelada por el FBI hace unos meses. El problema es que el FBI tiene pensado echar abajo los servidores el 8 de marzo, lo que podría provocar que los ordenadores infectados por este troyano sean incapaces de conectarse a la red. Te contamos una forma de saber si tu ordenador está infectado dentro de los sistemas Windows XP y Windows 7.

Este método es una alternativa a la herramienta que ha puesto en marcha el Inteco (el Instituto Tecnológico de León), del que hemos recogido algún comentario de un usuario denunciando que la herramienta no funciona de manera correcta. DNS Changer es un troyano que cambia las direcciones DNS del ordenador del usuario y luego es capaz de redirigir la navegación a páginas con contenido malicioso, sin que el usuario sea consciente de estos manejos. Si queremos saber si nuestro ordenador está infectado con DNS Changer se puede acudir a la configuración de Windows.

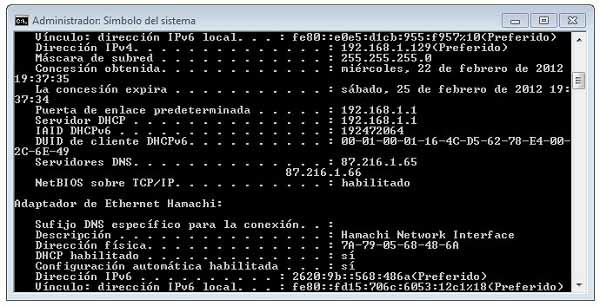

Dentro de Windows XP, primero hay que acudir al botón de inicio de Windows. Después, hay que pinchar sobre la opción ejecutar que aparece en el menú. Luego se escribe el comando “cmd” y aparecerá una pantalla similar a la interfaz de MS-DOS. También se puede llegar hasta aquí apretando en el menú de inicio, luego programas, accesorios y símbolo del sistema. Una vez dentro de esta pantalla hay que escribir el comando “ipconfig /all” sin las comillas. Aparecerá una lista con una gran cantidad de valores. Hay que buscar dentro de ellos el valor que aparece tras “Servidores DNS” y apuntarlo. Después, el FBI ha habilitado una página donde se puede apuntar el valor y comprobar si la dirección es susceptible de haber estado siendo utilizada por el troyano.

En el caso de Windows 7, el procedimiento es similar. Acudimos al inicio de Windows y luego tecleamos dentro de la barra de búsqueda rápida “cmd”, o bien utilizamos la vía de apretar sobre programas, luego accesorios y símbolo del sistema. En esta pantalla se teclea el siguiente comando: “ipconfig /allcompartments /all”. Aunque también funciona el comando “ipconfig /all”, en el caso de Windows 7 podría no listar todos los valores necesarios. Una vez nos sale la extensa lista de valores, hay que apuntar los valores que estén en “servidores DNS” dentro de la parte del adaptador de red Ethernet. Después, el procedimiento es similar al caso de Windows XP a través de la herramienta del FBI.

Una vez terminados estos pasos, podremos saber si estamos infectados por DNS Changer. Después, para quitarlo, se pueden seguir los pasos que aparecen en el artículo dedicado a ese tema. Sin duda, uno de los problemas de las redes zombies o de muchos troyanos es que generan una especie de relación parasitaria con el sistema, hasta el punto que muchas veces se corre el peligro de perder muchas funcionalidades básicas del ordenador si nos libramos del malware.

Vía: dcwg.org

No hay comentarios:

Publicar un comentario